© ibm

Markt |

IBM entdeckt digitalen Wolf im Schafspelz

Die Experten von IBM Security haben einen laufenden Angriff von Cyberkriminellen aufgedeckt, die teilweise mehr als eine Million US-Dollar von einzelnen Unternehmen erbeuteten.

Das ist eine Produktankündigung von IBM. Allein der Emittent ist für den Inhalt verantwortlich.

Die Operation, die von den Sicherheitsforschern auf den Namen „Dyre Wolf“ getauft wurde, setzt neben der bekannten Dyre-Malware auf Social Engineering: Dabei geben sich Hacker etwa als Callcenter-Mitarbeiter von Banken aus, um an Kontodaten von Organisationen zu gelangen – mit verheerenden Folgen.

„Während sich betrügerische Malware zur Erbeutung von Kontodaten meist gegen Privatpersonen richtet, haben es die Entwickler von Dyre gezielt auf Unternehmen abgesehen“, sagt Gerd Rademann, IBM Business Unit Executive Security Systems DACH. „Seit dem ersten Auftreten der Malware im Jahr 2014 hat sie sich enorm entwickelt und ist mittlerweile so ausgereift, dass Cyberkriminelle immer größere Coups damit landen konnten.“

© IBM

Laut den Sicherheitsforschern von IBM ist es organisierten Cyberkriminellen jüngst gelungen, einzelne Unternehmen teils um über eine Million US-Dollar zu erleichtern. Dafür setzten die Hacker neben der bereits im Jahr 2014 entdeckten Dyre-Malware vor allem auf raffiniertes Social Engineering.

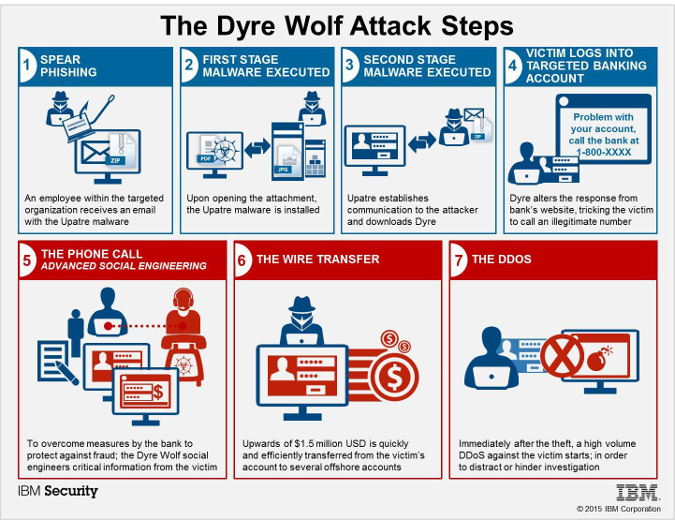

Die IBM Forscher tauften die aktuelle Operation der Cyberkriminellen auf den Namen „Dyre Wolf“. Schon im Oktober 2014 berichteten Mitarbeiter des IBM Tochterunternehmens Trusteer über einen enormen Anstieg bei den mit der Dyre-Malware infizierten Systemen: Sprunghaft stieg die Zahl von 500 auf fast 3.500 an. Seine starke Verbreitung verdankt Dyre einem Mechanismus, bei dem zunächst eine zweite Malware namens Upatre großflächig über Spam-Mails an die Opfer versendet wird. Nach dem Öffnen eines präparierten Anhangs in der fingierten Mail wird Dyre automatisch auf dem infizierten System installiert.

Täuschen, zuschlagen, ablenken

Sobald Dyre ein System infiziert hat, leitet es Mitarbeiter von Unternehmen auf eine fingierte Website, wenn diese über ihren Internet-Browser auf die Online-Präsenz der hauseigenen Bank zugreifen wollen. Dort wird der Nutzer, unter dem Vorwand technischer Schwierigkeiten, aufgefordert, sich telefonisch an einen Servicemitarbeiter zu wenden. Hinter der angezeigten Telefonnummer stecken dann die Hacker, die so raffiniert sind, dass sie genau wissen, wann ein Opfer anruft und als welche Bank sie sich ausgeben müssen. Damit bringen sie die ahnungslosen Mitarbeiter dazu, die Kontoinformationen und Zugangsdaten ihres Arbeitsgebers preiszugeben.

Sobald das Opfer den Hörer auflegt, haben die Kriminellen die Transaktion bereits abgeschlossen und Geld über mehrere Banken und Länder hinweg auf ihr eigenes Konto überwiesen. Die vielen Stationen, die das Geld weltweit durchläuft, erschwert die Rückverfolgung. Um ihre Spuren weiter zu verwischen, starten manche Kriminelle im Anschluss an die erfolgreiche Überweisung eine DDoS-Attacke auf die IT-Systeme des bestohlenen Unternehmens. Dabei werden die Server mit einer großen Anzahl von Anfragen überlastet und gezielt lahmgelegt. IBM vermutet, dass es sich dabei um ein Manöver handelt, um von dem Geldtransfer abzulenken.

Das schwächste Glied

Dyre Wolf zeigt einmal mehr: Die IT-Abwehrkette von Organisationen ist immer nur so stark wie ihr schwächstes Glied – und dieses Glied sind häufig die Mitarbeiter. Das bestätigt auch der IBM Cyber Security Intelligence Index, aus dem hervorgeht, dass bei rund 95 Prozent aller Cyberangriffe irgendeine Art von menschlichen Versagen einkalkuliert wird. Viele Angreifer verlassen sich auf jemanden, der auf einen präparierten Link in einer E-Mail klickt oder einen infizierten Anhang herunterlädt und es ihnen so im besten Fall ermöglicht, Millionen zu stehlen, ohne dass das Opfer etwas davon merkt.

© IBM

Laut den Sicherheitsforschern von IBM ist es organisierten Cyberkriminellen jüngst gelungen, einzelne Unternehmen teils um über eine Million US-Dollar zu erleichtern. Dafür setzten die Hacker neben der bereits im Jahr 2014 entdeckten Dyre-Malware vor allem auf raffiniertes Social Engineering.

Die IBM Forscher tauften die aktuelle Operation der Cyberkriminellen auf den Namen „Dyre Wolf“. Schon im Oktober 2014 berichteten Mitarbeiter des IBM Tochterunternehmens Trusteer über einen enormen Anstieg bei den mit der Dyre-Malware infizierten Systemen: Sprunghaft stieg die Zahl von 500 auf fast 3.500 an. Seine starke Verbreitung verdankt Dyre einem Mechanismus, bei dem zunächst eine zweite Malware namens Upatre großflächig über Spam-Mails an die Opfer versendet wird. Nach dem Öffnen eines präparierten Anhangs in der fingierten Mail wird Dyre automatisch auf dem infizierten System installiert.

Täuschen, zuschlagen, ablenken

Sobald Dyre ein System infiziert hat, leitet es Mitarbeiter von Unternehmen auf eine fingierte Website, wenn diese über ihren Internet-Browser auf die Online-Präsenz der hauseigenen Bank zugreifen wollen. Dort wird der Nutzer, unter dem Vorwand technischer Schwierigkeiten, aufgefordert, sich telefonisch an einen Servicemitarbeiter zu wenden. Hinter der angezeigten Telefonnummer stecken dann die Hacker, die so raffiniert sind, dass sie genau wissen, wann ein Opfer anruft und als welche Bank sie sich ausgeben müssen. Damit bringen sie die ahnungslosen Mitarbeiter dazu, die Kontoinformationen und Zugangsdaten ihres Arbeitsgebers preiszugeben.

Sobald das Opfer den Hörer auflegt, haben die Kriminellen die Transaktion bereits abgeschlossen und Geld über mehrere Banken und Länder hinweg auf ihr eigenes Konto überwiesen. Die vielen Stationen, die das Geld weltweit durchläuft, erschwert die Rückverfolgung. Um ihre Spuren weiter zu verwischen, starten manche Kriminelle im Anschluss an die erfolgreiche Überweisung eine DDoS-Attacke auf die IT-Systeme des bestohlenen Unternehmens. Dabei werden die Server mit einer großen Anzahl von Anfragen überlastet und gezielt lahmgelegt. IBM vermutet, dass es sich dabei um ein Manöver handelt, um von dem Geldtransfer abzulenken.

Das schwächste Glied

Dyre Wolf zeigt einmal mehr: Die IT-Abwehrkette von Organisationen ist immer nur so stark wie ihr schwächstes Glied – und dieses Glied sind häufig die Mitarbeiter. Das bestätigt auch der IBM Cyber Security Intelligence Index, aus dem hervorgeht, dass bei rund 95 Prozent aller Cyberangriffe irgendeine Art von menschlichen Versagen einkalkuliert wird. Viele Angreifer verlassen sich auf jemanden, der auf einen präparierten Link in einer E-Mail klickt oder einen infizierten Anhang herunterlädt und es ihnen so im besten Fall ermöglicht, Millionen zu stehlen, ohne dass das Opfer etwas davon merkt.

ANM. D. REDAKTION_ Der Artikel geht nach dem Bild weiter.

© IBM

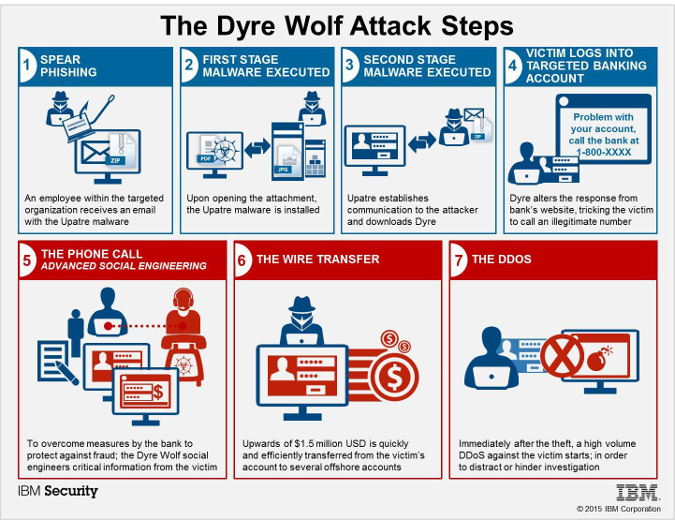

Laut den Sicherheitsforschern von IBM ist es organisierten Cyberkriminellen jüngst gelungen, einzelne Unternehmen teils um über eine Million US-Dollar zu erleichtern. Dafür setzten die Hacker neben der bereits im Jahr 2014 entdeckten Dyre-Malware vor allem auf raffiniertes Social Engineering.

Die IBM Forscher tauften die aktuelle Operation der Cyberkriminellen auf den Namen „Dyre Wolf“. Schon im Oktober 2014 berichteten Mitarbeiter des IBM Tochterunternehmens Trusteer über einen enormen Anstieg bei den mit der Dyre-Malware infizierten Systemen: Sprunghaft stieg die Zahl von 500 auf fast 3.500 an. Seine starke Verbreitung verdankt Dyre einem Mechanismus, bei dem zunächst eine zweite Malware namens Upatre großflächig über Spam-Mails an die Opfer versendet wird. Nach dem Öffnen eines präparierten Anhangs in der fingierten Mail wird Dyre automatisch auf dem infizierten System installiert.

Täuschen, zuschlagen, ablenken

Sobald Dyre ein System infiziert hat, leitet es Mitarbeiter von Unternehmen auf eine fingierte Website, wenn diese über ihren Internet-Browser auf die Online-Präsenz der hauseigenen Bank zugreifen wollen. Dort wird der Nutzer, unter dem Vorwand technischer Schwierigkeiten, aufgefordert, sich telefonisch an einen Servicemitarbeiter zu wenden. Hinter der angezeigten Telefonnummer stecken dann die Hacker, die so raffiniert sind, dass sie genau wissen, wann ein Opfer anruft und als welche Bank sie sich ausgeben müssen. Damit bringen sie die ahnungslosen Mitarbeiter dazu, die Kontoinformationen und Zugangsdaten ihres Arbeitsgebers preiszugeben.

Sobald das Opfer den Hörer auflegt, haben die Kriminellen die Transaktion bereits abgeschlossen und Geld über mehrere Banken und Länder hinweg auf ihr eigenes Konto überwiesen. Die vielen Stationen, die das Geld weltweit durchläuft, erschwert die Rückverfolgung. Um ihre Spuren weiter zu verwischen, starten manche Kriminelle im Anschluss an die erfolgreiche Überweisung eine DDoS-Attacke auf die IT-Systeme des bestohlenen Unternehmens. Dabei werden die Server mit einer großen Anzahl von Anfragen überlastet und gezielt lahmgelegt. IBM vermutet, dass es sich dabei um ein Manöver handelt, um von dem Geldtransfer abzulenken.

Das schwächste Glied

Dyre Wolf zeigt einmal mehr: Die IT-Abwehrkette von Organisationen ist immer nur so stark wie ihr schwächstes Glied – und dieses Glied sind häufig die Mitarbeiter. Das bestätigt auch der IBM Cyber Security Intelligence Index, aus dem hervorgeht, dass bei rund 95 Prozent aller Cyberangriffe irgendeine Art von menschlichen Versagen einkalkuliert wird. Viele Angreifer verlassen sich auf jemanden, der auf einen präparierten Link in einer E-Mail klickt oder einen infizierten Anhang herunterlädt und es ihnen so im besten Fall ermöglicht, Millionen zu stehlen, ohne dass das Opfer etwas davon merkt.

© IBM

Laut den Sicherheitsforschern von IBM ist es organisierten Cyberkriminellen jüngst gelungen, einzelne Unternehmen teils um über eine Million US-Dollar zu erleichtern. Dafür setzten die Hacker neben der bereits im Jahr 2014 entdeckten Dyre-Malware vor allem auf raffiniertes Social Engineering.

Die IBM Forscher tauften die aktuelle Operation der Cyberkriminellen auf den Namen „Dyre Wolf“. Schon im Oktober 2014 berichteten Mitarbeiter des IBM Tochterunternehmens Trusteer über einen enormen Anstieg bei den mit der Dyre-Malware infizierten Systemen: Sprunghaft stieg die Zahl von 500 auf fast 3.500 an. Seine starke Verbreitung verdankt Dyre einem Mechanismus, bei dem zunächst eine zweite Malware namens Upatre großflächig über Spam-Mails an die Opfer versendet wird. Nach dem Öffnen eines präparierten Anhangs in der fingierten Mail wird Dyre automatisch auf dem infizierten System installiert.

Täuschen, zuschlagen, ablenken

Sobald Dyre ein System infiziert hat, leitet es Mitarbeiter von Unternehmen auf eine fingierte Website, wenn diese über ihren Internet-Browser auf die Online-Präsenz der hauseigenen Bank zugreifen wollen. Dort wird der Nutzer, unter dem Vorwand technischer Schwierigkeiten, aufgefordert, sich telefonisch an einen Servicemitarbeiter zu wenden. Hinter der angezeigten Telefonnummer stecken dann die Hacker, die so raffiniert sind, dass sie genau wissen, wann ein Opfer anruft und als welche Bank sie sich ausgeben müssen. Damit bringen sie die ahnungslosen Mitarbeiter dazu, die Kontoinformationen und Zugangsdaten ihres Arbeitsgebers preiszugeben.

Sobald das Opfer den Hörer auflegt, haben die Kriminellen die Transaktion bereits abgeschlossen und Geld über mehrere Banken und Länder hinweg auf ihr eigenes Konto überwiesen. Die vielen Stationen, die das Geld weltweit durchläuft, erschwert die Rückverfolgung. Um ihre Spuren weiter zu verwischen, starten manche Kriminelle im Anschluss an die erfolgreiche Überweisung eine DDoS-Attacke auf die IT-Systeme des bestohlenen Unternehmens. Dabei werden die Server mit einer großen Anzahl von Anfragen überlastet und gezielt lahmgelegt. IBM vermutet, dass es sich dabei um ein Manöver handelt, um von dem Geldtransfer abzulenken.

Das schwächste Glied

Dyre Wolf zeigt einmal mehr: Die IT-Abwehrkette von Organisationen ist immer nur so stark wie ihr schwächstes Glied – und dieses Glied sind häufig die Mitarbeiter. Das bestätigt auch der IBM Cyber Security Intelligence Index, aus dem hervorgeht, dass bei rund 95 Prozent aller Cyberangriffe irgendeine Art von menschlichen Versagen einkalkuliert wird. Viele Angreifer verlassen sich auf jemanden, der auf einen präparierten Link in einer E-Mail klickt oder einen infizierten Anhang herunterlädt und es ihnen so im besten Fall ermöglicht, Millionen zu stehlen, ohne dass das Opfer etwas davon merkt.